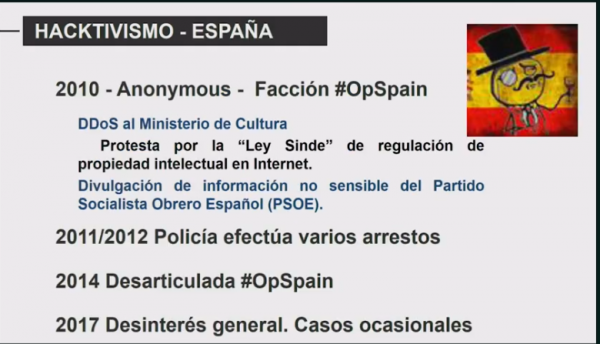

Permitidme una historia del abuelo cebolleta para dar contexto a este estrambótico título, hace mucho tiempo los/las hacktivistas eran el «brazo armado» de la defensa de la red, cualquier acción de cualquier gobierno u empresa tenía inmediatamente una respuesta por parte de estos grupos, que usaban sus conocimientos técnicos para sacar a la luz las mentiras y exponer públicamente a los estafadores, en España hubo grandes grupos de hacktivistas que lucharon contra la censura de la ley Sinde-Wert, la SGAE, realizaron acciones contra varios partidos políticos.

En el resto del mundo los grupos hacktivistas más famosos podrían ser Anonymous y Lulzsec, es importa aclarar que LulzSec no era un grupo hacktivista al fin, porque realizaba acciones de todo tipo, motivadas por los loles, las cuales algunas no se pueden enmarcar dentro del hacktivismo, pero varios de sus miemrbros(Topiary y Anarchaos) eran a su vez miembros de anonymous los cuales si tenían una vision hacktivista y realizaron acciones sobe todo en defensa de wikileaks.

El fin de estos grupos es la historia de siempre, algo que ya nos mostró el excelente libro «The cuco egg» federales, conspiraciones, traiciones, hacking,etc.. pero el fin de este artículo no es mostrar lo que les paso a esos grupos, porque las causas son muy diversas y dan para otro artículo,? Tal vez muchos se quemaron como la 9deanon, otros abusaron de su ego, como aquellos que pensaban que estando «bajo 50 proxys» o podian tener una miembro que firmaba sus defacement con las fotos de las «boobs de su novia en bikini sin eliminar los metadatos O_0

¿Dónde está el hacktivismo en 2024? ¿Es que solo quedan cibercriminales y aprovechados hoy en día?

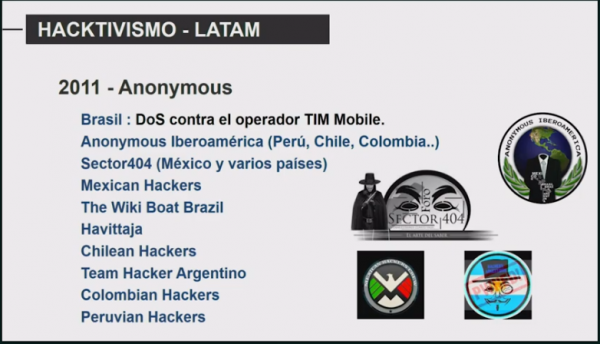

- Un poco de contexto de los grupos y operaciones más relevantes del hacktivismo en España y Latinoamérica desde 2010:

No es que no queden, estoy seguro de que ahora mismo hay grupos hacktivistas realizando acciones, el problema es que se han quedado como bien comenta las slides que adjunto en el articulo cuyo origen es el el ccn-cert , que quedan sin el apoyo mediático en 2017, sin el altavoz mediático el hacktivismo está muerto, recordemos hoy más que nunca que Wikileaks y los movimientos sociales como el 15M, la primavera árabe etc. Reactivaron los movimientos hacktivistas en medio mundo, y los ciudadanos vieron que podían plantar cara el «stablishment» con un fuerto pulso al gobierno y corporaciones en la red y en la calle. Recordemos que cuando por ejemplo en nuestro país las fuerzas policiales se sobrepasaban en alguna manifestacion, el hacktivismo les esperaba en las redes para devolverles la moneda

Cuando ese apoyo perdio fuerza y llegaron las detenciones toda aquella energia se difumino, como bien explican en «the cuco egg» da igual lo bueno que te creas si les tocas las narices a los poderosos, te pillaran, es solo cuestion de tiempo..

Depues…

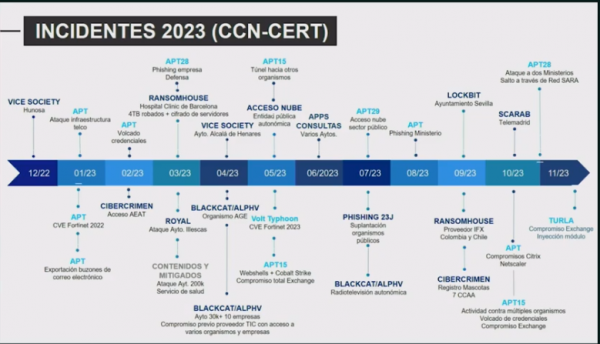

No creo que haga mucha falta aclarar este slide, todos más o menos los sufrimos día a día, los ciberdelincuentes campan a sus anchas, robando datos de prácticamente todas las instituciones públicas de todo el globo, ¿pero como es posible que estos grupos campen a sus anchas? Pues porque estos grupos, salvo excepciones no son alcasec y los guardiacivilx, son grupos que trabajan como empresas, algunos con el beneplácito y fondos de gobiernos, que son muy buenos y están organizados, ya que durante muchos años, los organismos y las empresas han pensado que la seguridad es un «extra» que añadir a sus infraestructuras no la base de la misma, y ahora, andan corriendo en círculos, comprando a golpe de talonario, productos de alta gama(siem,pam,edr) sin recordar que siguen usando SMB 1.0 en sus sistemas en fin, que poco nos pasa.

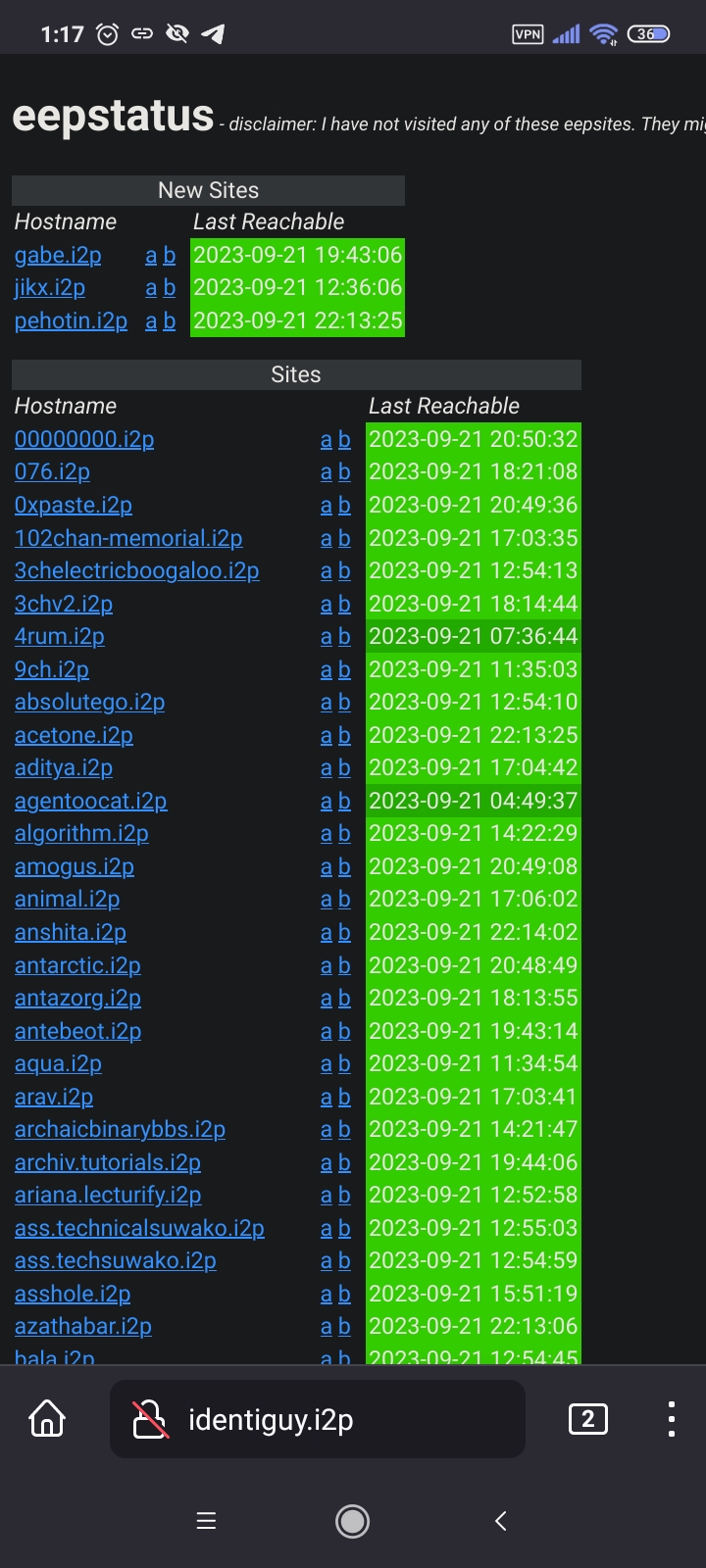

Desgraciadamente, la ciberdelincuencia ha venido para quedarse, los ataques a las empresas y los organismos no han hecho más que empezar, nuestros datos, hace ya mucho tiempo que circulan en la deep web, a estas empresas e instituciones de las que extraen tus datos, les das lo mismo mientras que no afecten su cuenta de resultados o a sus posibilidades electorales. No pienses que por no tener redes sociales corporativas o plataformas generalistas eres anónimo/a en la red, eso es una mayor mentira, el control es una ilusión, y no tienes posibilidad de tener el 100% del control sobre tus datos en un mundo globalizado, es imposible, en el mundo binario hay demasiados patrones y escasa entropía real, más tarde o más temprano, alguien encuentra los guijarros y llega a la cabaña de la bruja.

Es importante aprender y conocer la tecnología, pero nunca confíes ciegamente en ella. Con la desaparicion del hacktivismo del foco mediatico y la llegada del cibercrimen, los ciudadanos hemos perdido la batalla, el hactivismo era la punta de lanza, para recordar a los gobiernos que trabajan para nosotros y a las corporaciones para recordarles que hay otras fuerzas existentes en la red y que no campan a sus anchas, a los ciberdelincuentes todos esto no les importa lo único que les interesa es sangrar a las instituciones y gobiernos, para poder comprarse su tercer yate, no tienen ningún tipo de ética «hacker» les da igual atacar hospitales que a grandes bancos :(

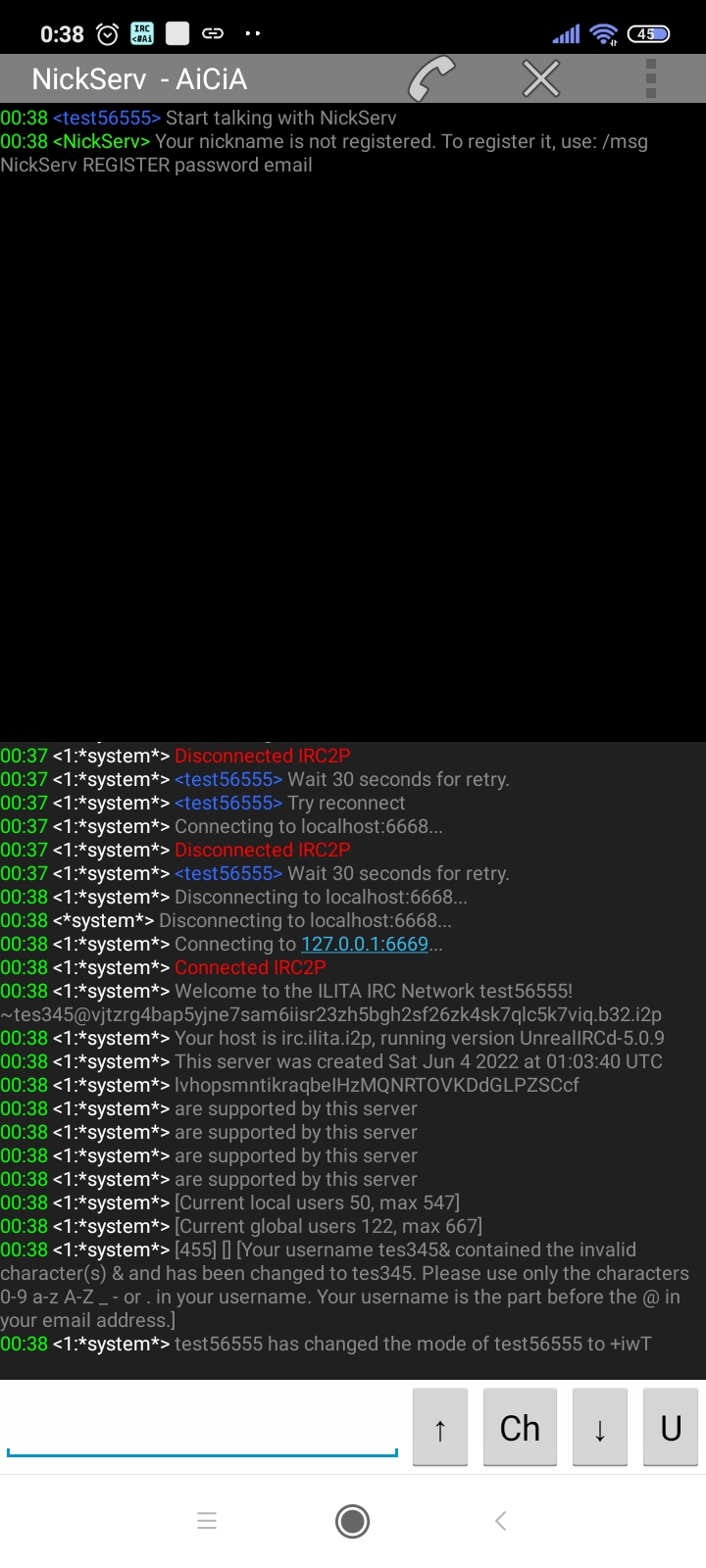

Por supuesto ek hacktivismo no se trara solo en realizar acciones de hacking, tambien en ayudar a montar talleres,tutoriales, desarrollar herramientas,montar redes libres, infraestructuras,etc.. no quiero decir que el hacktivismo sea solo exclusivamente para realizar acciones de intrusion y aquellos grupos hacktivistas que se dedican a ello tienen mis respetos, pero creo que todos/as sabemos a lo que me refiero.

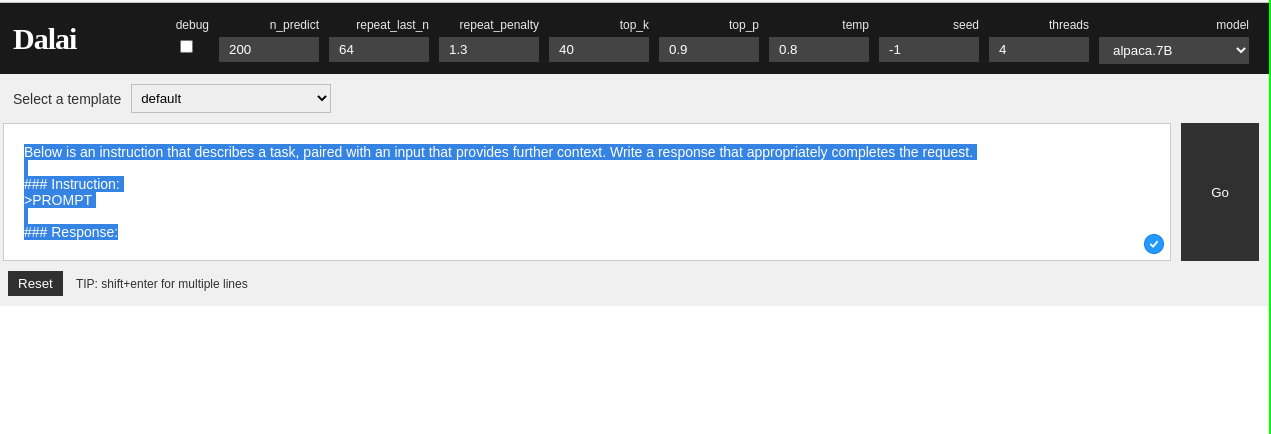

Donde podréis introducir el PROMPT, a mi me va lento de narices, pero también es cierto que tengo una patata de equipo. Pero como experimento es interesante ;)

Donde podréis introducir el PROMPT, a mi me va lento de narices, pero también es cierto que tengo una patata de equipo. Pero como experimento es interesante ;)