Lynis es una herramienta de software libre con la que podrás auditar la seguridad de tu sistema GNU/Linux y otras derivadas de Unix como FreeBSD, Solaris o MacOS.

Hoy hechando un vistazo a mis feeds, me he encontrado con un artículo en inglés de SUSE, donde nos dan una serie de recomendaciones y guías para securizar nuestro sistema GNU/Linux.

El fortalecimiento de Linux es el proceso de reducir las vulnerabilidades, fortalecer las configuraciones y asegurarse de cumplir con los estándares de seguridad en los sistemas Linux. Con miles de organizaciones que confían en las soluciones empresariales de Linux para cargas de trabajo críticas, el uso de prácticas sólidas de fortalecimiento se ha vuelto esencial para protegerse contra las amenazas cibernéticas y mantener el cumplimiento normativo.

Está escrito por SUSE, pero se pueden extrapolar sus recomendaciones a cualquier sistema GNU/Linux:

En dicho artículo además del conjunto de recomendaciones para fortalecer nuestro sistema GNU/Linux hablan sobre una herramienta que me ha llamado la atención llamada Lynis: Lynis – Herramienta de auditoría y endurecimiento de seguridad, para sistemas basados en UNIX.

Lynis es una herramienta publicada bajo licencia GPL v3.0, por lo que es software libre y además gratuito, ya que puedes descargarla y utilizarla. Primero veamos cómo se definen en su repositorio de GitHub:

Lynis es una herramienta de auditoría de seguridad para sistemas basados en UNIX como Linux, macOS, BSD y otros. Realiza un análisis de seguridad en profundidad y se ejecuta en el propio sistema. El objetivo principal es probar las defensas de seguridad y proporcionar consejos para un mayor fortalecimiento del sistema. También buscará información general del sistema, paquetes de software vulnerables y posibles problemas de configuración.

Lynis fue utilizado comúnmente por administradores de sistemas y auditores para evaluar las defensas de seguridad de sus sistemas. Además del «equipo azul», hoy en día los probadores de penetración también tienen a Lynis en su caja de herramientas.

La herramienta está orientada a personal técnico como: Administradores de sistemas, Auditores Oficiales de seguridad, Probadores de penetración de sistemas, Profesionales de la seguridad, etc.

Digamos que es una herramienta profesional pero que podemos utilizarla en nuestro sistema GNU/Linux como guía, pero teniendo en cuenta que hay que tener conocimientos profundos del sistema y valorar si realmente nuestro sistema GNU/Linux merece llevar a cabo las sugerencias en cuanto a seguridad que nos ofrece la herramienta Lynis.

En GNU/Linux somos de naturaleza curiosa y nos gusta ver cosas nuevas, así que «¿¿a quien no le va a gustar ejecutar esta herramienta de seguridad???» (punto para ti si reconoces el vídeo parafraseado).

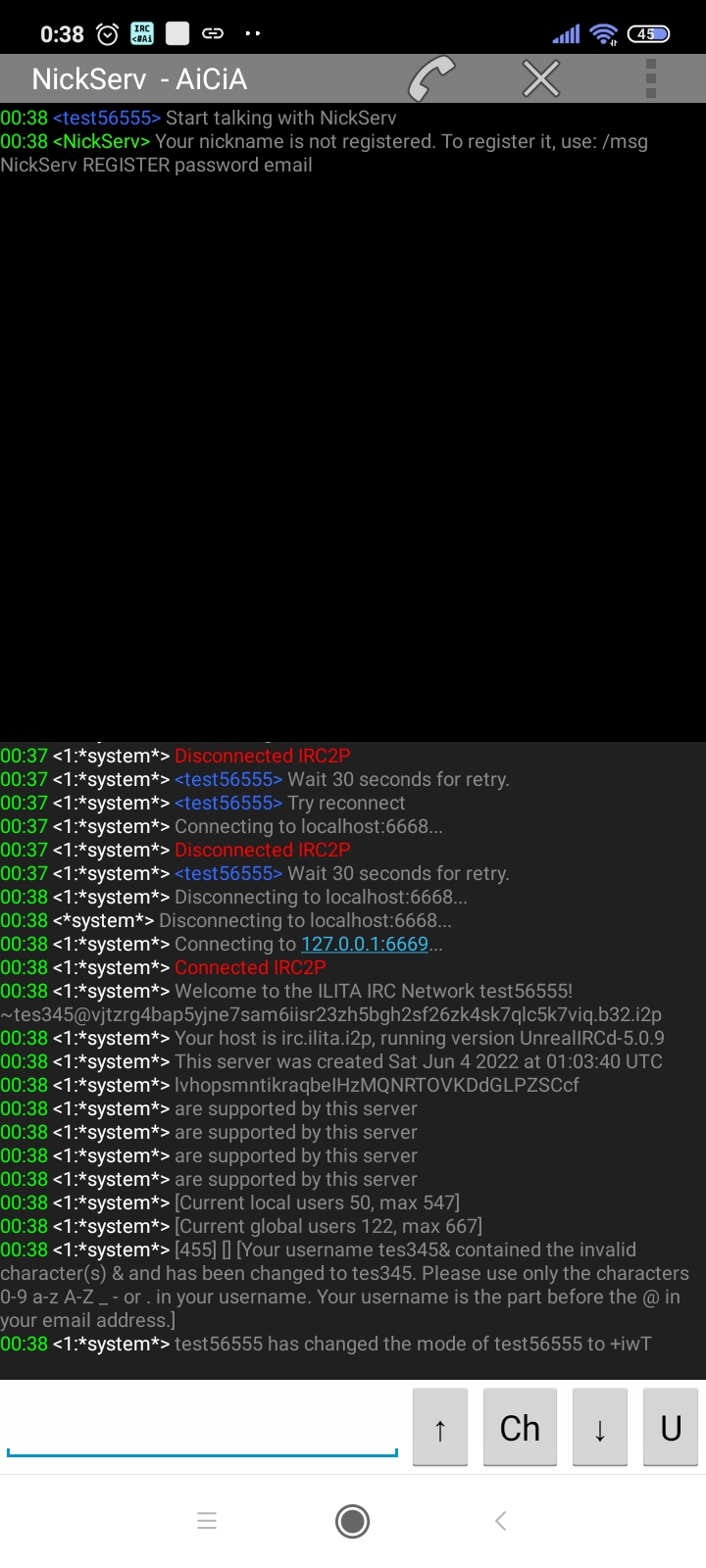

En mi caso la quise probar pero sin instalar nada. Lynis está en los repositorios de openSUSE y de muchas otras distribuciones, así que desde tu gestor de software favorito la puedes buscar e instalar.

En mi caso, como era algo meramente informativo y puntual no quise instalarlo, así que me descargué el archivo comprimido y después lo descomprimí. A día de hoy la versión actual es 3.6.1:

wget https://cisofy.com/files/lynis-3.1.6.tar.gz tar -zxvf lynis-3.1.6.tar.gz

Nos descomprime todo en un archivo lynis, entramos en él y ejecutamos la auditoría que queramos.

En mi caso quería algo rápido para ver qué aspecto tiene la herramienta y qué resultados me ofrecía. Así que ejecuté un:

sudo ./lynis audit system --quick

Después de introducir la contraseña y de aceptar con ENTER la advertencia que nos hace la herramiente Lynis, comienza el escaneado rápido de nuestro sistema GNU/Linux. Y en él nos va mostrando diferentes mensajes.

Aquí es donde digo que hay que tener un conocimiento profundo del sistema. Nos saldrán varias advertencias, lo que nos puede llevar a tratar de corregirlas sin saber cómo y podremos romper el sistema si actuamos a lo loco.

Más adelante, la propia herramienta Lynis nos ofrece una serie de sugerencias para aumentar la seguridad de distintas partes del sistema. Aquí dejo a tu consideración si realmente merece la pena llevar a cabo las recomendaciones.

También al final del escaneo realizado nos mostrará un par de rutas donde guarda los registros o logs obtenidos, para una revisión más detallada o para enviarlo a un profesional, etc…

Lynis puede ser una buena herramienta si estás estudiando sobre estos temas o si ya trabajas con temas relacionados con la administración se sistemas o seguridad y quieres repasar si tus sistemas tienen puntos débiles que haya que solucionar o mejorar.

Tiene muy buena documentación y al ser software libre, tiene disponibles complementos que pueden expandir sus posibilidades. ¿Te animas a probarlo?

Enlaces de interés

- https://www.suse.com/c/linux-hardeningthe-complete-guide-to-securing-your-systems/

- https://cisofy.com/

- https://cisofy.com/documentation/lynis/get-started/

- https://github.com/CISOfy/Lynis

victorhck

Fotografía en blanco y negro de un candado enganchado a una valla metálica.

Ilustración en la que se ve un gran candado y dos personas tratando de cerrar una gran llave que es la que cierra el candado